Ada Bentuk Baru Pencurian Mobil Tanpa Kunci Yang Berhasil Dalam Waktu Kurang Dari Dua Menit – Ars Technica

Gambar Getty

Ketika seorang pria London menemukan bahwa bemper kiri depan Toyota RAV4 miliknya telah robek dan lampu depan sebagian hancur tidak hanya sekali tetapi dua kali dalam tiga bulan tahun lalu, dia mencurigai tindakan vandalisme yang tidak masuk akal. Ketika mobil tersebut hilang beberapa hari setelah kecelakaan kedua, dan seorang tetangga menemukan Toyota Land Cruiser miliknya hilang tak lama kemudian, dia menemukan bahwa itu adalah bagian dari teknologi baru yang canggih untuk melakukan pencurian tanpa kunci.

Kebetulan pemiliknya, Ian Tabor, adalah peneliti keamanan siber yang berspesialisasi dalam mobil. Saat menyelidiki bagaimana dia mengambil RAV4-nya, dia menemukan teknik baru yang disebut serangan injeksi CAN.

Kondisi kerusakan CAN

Tabor memulai dengan mempelajari sistem telematika “MyT” yang digunakan Toyota untuk melacak anomali pada kendaraan yang dikenal sebagai DTC (Diagnostic Trouble Codes). Ternyata mobilnya merekam beberapa DTC sekitar waktu pencurian.

Kode kesalahan menunjukkan bahwa koneksi terputus antara tabung RAV4 – singkatnya daerah kontrol jaringanUnit kontrol elektronik lampu depan. ECU ini, begitu disingkat, ditemukan di hampir semua kendaraan modern dan digunakan untuk mengontrol berbagai fungsi, termasuk wiper, rem, lampu individual, dan mesin. Selain kontrol komponen, ECU mengirim pesan status melalui CAN agar ECU lain tetap mengetahui kondisi saat ini.

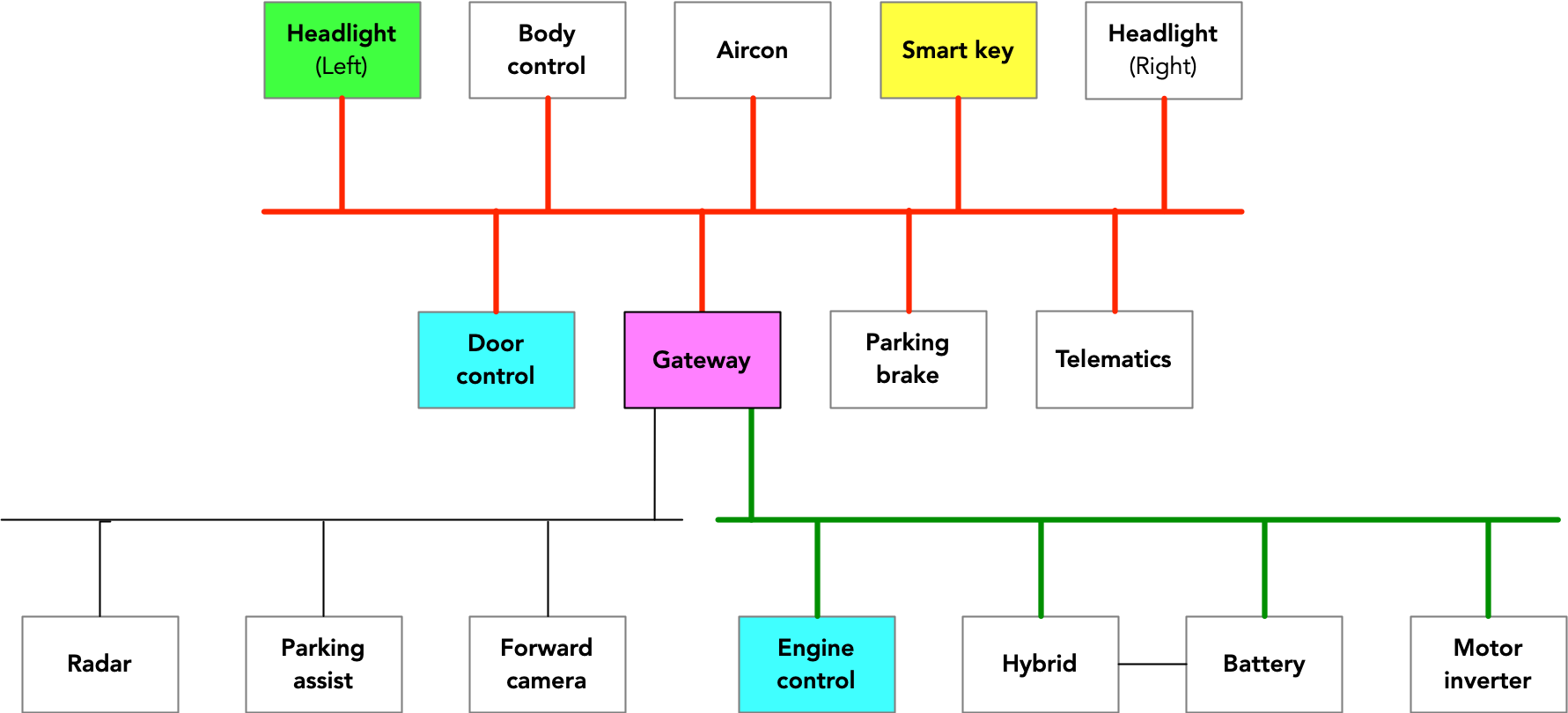

Diagram ini menunjukkan topologi CAN untuk RAV4:

Diagram menunjukkan topologi CAN untuk RAV4.

Ken Tindle

DTC yang menunjukkan bahwa lampu depan kiri RAV4 telah kehilangan koneksi ke CAN tidak terlalu mengejutkan, mengingat penjahat telah merobek kabel yang menghubungkannya. Yang lebih jelas lagi adalah kegagalan simultan dari beberapa unit kontrol elektronik lainnya, termasuk untuk cam depan dan kontrol mesin hybrid. Secara bersama-sama, kegagalan ini tidak menunjukkan bahwa ECU telah gagal, melainkan bahwa bus CAN telah gagal. Ini mendorong Tapper untuk mencari penjelasan.

Peneliti dan korban perampokan kemudian membuka forum kejahatan web gelap dan video YouTube yang membahas cara mencuri mobil. Dia akhirnya menemukan iklan untuk apa yang disebut perangkat “start darurat”. Seolah-olah, perangkat ini dirancang untuk digunakan oleh pemilik atau tukang kunci untuk digunakan saat kunci tidak tersedia, tetapi tidak ada yang mencegahnya digunakan oleh orang lain, termasuk pencuri. Tapper membeli starter yang diiklankan untuk berbagai kendaraan Lexus dan Toyota, termasuk RAV4. Dia kemudian mulai merekayasa baliknya dan, dengan bantuan dari teman dan sesama pakar keamanan otomatis Ken Tindell, mencari tahu cara kerjanya pada CAN dari RAV4.

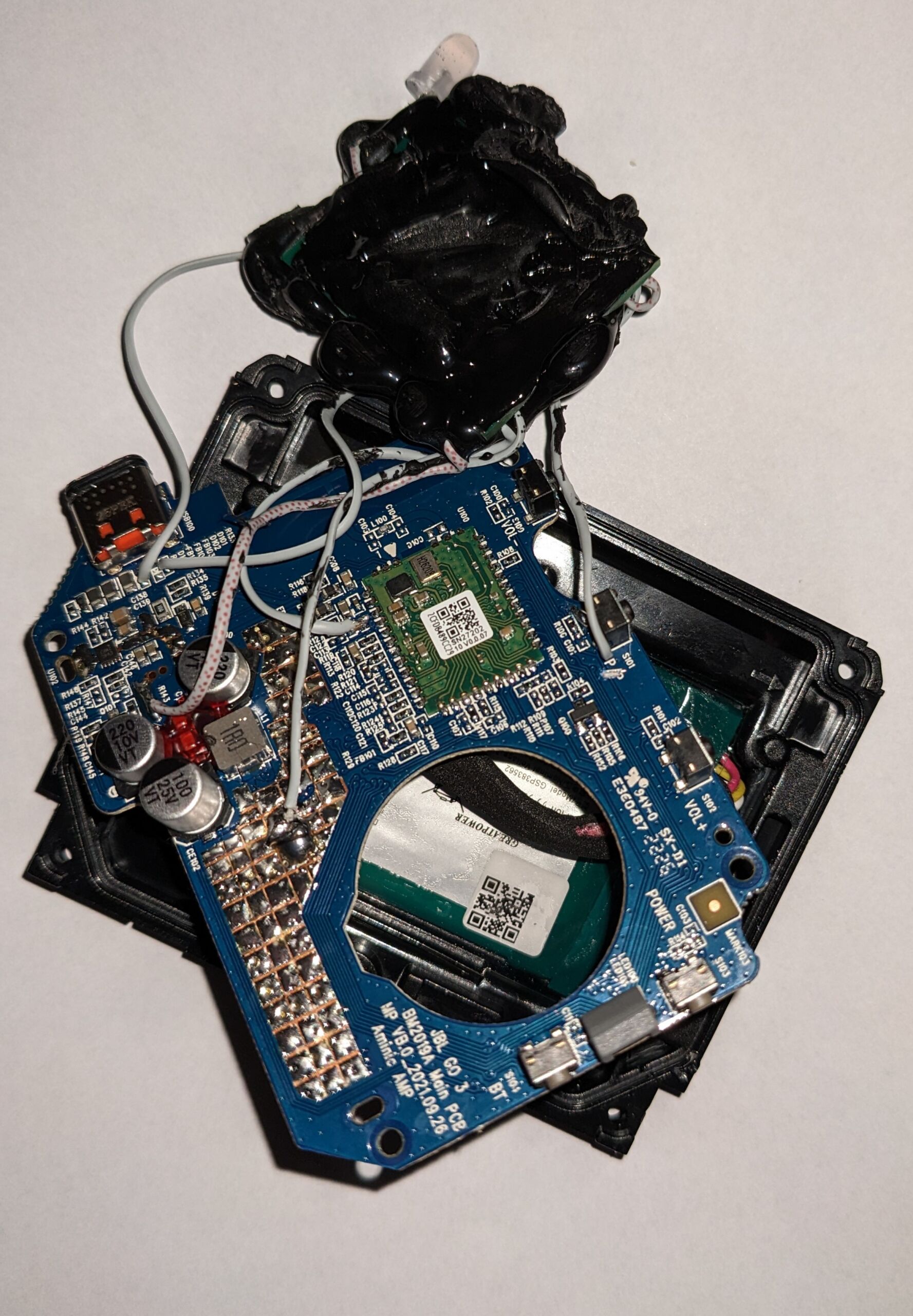

Di dalam speaker JBL adalah bentuk serangan baru

Penelitian ini mengungkap bentuk pencurian kendaraan tanpa kunci yang belum pernah dilihat peneliti sebelumnya. Di masa lalu, pencuri berhasil menggunakan apa yang dikenal sebagai serangan paging. Peretasan ini memperkuat sinyal antara kendaraan dan rantai entri tanpa kunci yang digunakan untuk membuka kunci dan menyalakannya. Rantai tanpa kunci biasanya hanya berkomunikasi melalui beberapa ruang. Dengan menempatkan radio genggam sederhana di dekat kendaraan, pencuri memperkuat pesan membosankan yang dikirimkan mobil. Dengan amplifikasi yang cukup, pesan akan sampai ke rumah atau kantor terdekat tempat key fob berada. Saat fob merespons dengan pesan enkripsi yang membuka kunci dan menyalakan mobil, pengulang penipu mengirimkannya ke mobil. Dengan itu, penipu lepas landas.

“Sekarang orang tahu bagaimana serangan relay bekerja … pemilik mobil menyimpan kunci mereka di kotak logam (yang mencegah pesan radio masuk dari mobil) dan beberapa pembuat mobil sekarang menyediakan kunci yang tertidur jika tidak bergerak untuk beberapa menit (dan begitulah kemenangannya,” tulis Tyndell baru-baru ini). : “Jangan terima pesan radio dari mobil” surat. “Menghadapi kekalahan ini tetapi tidak mau menyerah pada bisnis yang menguntungkan, pencuri mengambil cara baru tentang keamanan: melewati seluruh sistem kunci pintar. Mereka melakukan ini dengan serangan baru: Injeksi CAN.”

Tindel telah dikaitkan dengan video iniyang mengatakan itu menangkap proses siluman injeksi CAN.

Toyota RAV4 2021 – dicuri dalam waktu kurang dari 2 menit.

Injektor Tabor CAN yang dibeli disamarkan sebagai speaker Bluetooth JBL. Ini memberikan perlindungan bagi pencuri jika mereka mencurigai polisi atau orang lain. Alih-alih membawa perangkat peretasan yang jelas, scammer tampaknya memiliki pembicara yang tidak berbahaya.

Injektor CAN menyamar sebagai speaker JBL.

Analisis lebih dekat mengungkapkan bahwa ada lebih dari itu. Lebih khusus lagi, ada chip injektor CAN yang dicangkokkan ke papan sirkuit.

Chip injektor dapat ditempatkan dalam bola resin bertatahkan di papan sirkuit JBL.

Ken Tindle

Tyndell menjelaskan:

Ternyata komponennya sekitar $10: chip PIC18F yang berisi perangkat keras CAN, plus perangkat lunak yang telah diprogram sebelumnya ke dalam chip (dikenal sebagai firmware), dan transceiver CAN (chip CAN standar yang mengubah sinyal digital dari perangkat CAN di PIC18F menjadi voltase analog yang dikirim melalui kabel CAN), dan sirkuit tambahan yang terhubung ke transceiver CAN (sebentar lagi akan dibahas lebih lanjut). Perangkat mengambil dayanya dari baterai amplifier, dan terhubung ke bus CAN. Bus CAN pada dasarnya adalah sepasang kabel yang dipilin menjadi satu, dan di dalam mobil ada beberapa bus CAN yang dihubungkan bersama, baik secara langsung dengan konektor, atau kabel melalui komputer yang menyalin beberapa pesan CAN bolak-balik antara bus CAN. terhubung.

Perangkat pencuri dirancang untuk dihubungkan ke bus kontrol CAN (bus merah pada diagram pengkabelan) untuk meniru Smart Key ECU. Ada beberapa cara untuk mengakses perkabelan bus CAN ini, satu-satunya ketentuan adalah kabel harus mencapai tepi kendaraan agar dapat diakses (kabel yang terkubur di kedalaman kendaraan tidak praktis untuk diakses oleh pencuri yang mencoba mencuri). mobil diparkir di jalan). Sejauh ini, cara termudah untuk mengakses bus CAN pada RAV4 adalah melalui lampu depan: tarik bemper dan akses bus CAN dari konektor lampu depan. Akses lain dimungkinkan: bahkan membuat lubang di panel tempat kabel CAN yang terpilin melewatinya, memotong kedua kabel, dan menyambungkan Injector CAN juga akan berfungsi, tetapi penurunan nilai mobil dengan lubang di itu berarti pencuri mengambil rute yang lebih mudah (Ian Spy menemukan sebagian besar mobil ini dibuat khusus untuk ekspor, dan dikirim melalui kontainer pengiriman ke tempat-tempat di Afrika).

Saat Anda menyalakannya untuk pertama kali, CAN Injector tidak melakukan apa-apa: ia mendengarkan pesan CAN tertentu untuk mengetahui bahwa kendaraan sudah siap. Ketika menerima pesan CAN ini, ia melakukan dua hal: ia mulai mengirim serangkaian pesan CAN (sekitar 20 kali per detik) dan mengaktifkan sirkuit ekstra yang terhubung ke transceiver CAN-nya. Grup pesan CAN berisi indikasi “smart key valid”, dan gateway akan meneruskannya ke ECU manajemen mesin di bus lain. Biasanya, hal ini akan menyebabkan kebingungan pada bus CAN kontrol: Pesan CAN dari modul kontrol smart key sebenarnya dapat bertentangan dengan pesan penipu dari CAN Injector, dan ini dapat mencegah gateway meneruskan pesan yang diinjeksi. Di sinilah sirkuit tambahan ini masuk: ini mengubah cara kerja bus CAN sehingga ECU lain di bus itu tidak dapat berbicara. Gateway masih dapat mendengarkan pesan, dan tentu saja dapat mengirim pesan ke bus CAN powertrain. Ledakan diulangi 20 kali per detik karena penyiapannya goyah, dan terkadang gateway tidak mendengarkan karena perangkat CAN-nya menyetel ulang sendiri (karena menganggap ketidakmampuan untuk berbicara merupakan indikasi adanya sesuatu yang salah – yang memang ada di jalan) .

Ada tombol “putar” di casing speaker Bluetooth JBL, dan terhubung ke chip PIC18F. Saat tombol ini ditekan, aliran pesan CAN sedikit berubah dan menginstruksikan ECU pintu untuk membuka kunci pintu (seolah-olah tombol “unlock” pada tombol nirkabel telah ditekan). Pencuri kemudian dapat melepaskan injektor tabung plastik, masuk ke dalam mobil, dan mengusirnya.

Tapper dan Tyndell telah merancang dua pertahanan yang menurut mereka akan mengalahkan serangan injeksi CAN. Tindle mengatakan mereka telah memberi tahu Toyota tentang pembelaan tersebut tetapi belum menerima tanggapan.

“Pop culture ninja. Social media enthusiast. Typical problem solver. Coffee practitioner. Fall in love. Travel enthusiast.”